温馨提示:文本2FA已经“用药过量”

2024年9月25日

1928年,亚历山大·弗莱明意外发现了一种彻底改变医疗行业的抗生素,青霉素。这种极其廉价且易获取的抗生素提高了手术成功率,大大降低了死亡率,还遏制了传染病的爆发,延长了人类的预期寿命。然而,随着时间的推移,人类对青霉素过度依赖,造成了青霉素滥用,随之而来的是耐药细菌的出现,给现代医疗带来了严峻挑战。

短信OTP是下一个“青霉素”

在网络世界中,文本双因素身份验证 (2FA),即一次性密码 (OTP),是抵御暴力破解、网络钓鱼、撞库等攻击的强大防御措施。这种方法于 2000 年初推出,要求用户在输入账户密码之外还需在有限时间内输入收到的短信或电子邮件中的OTP。凭借简单且安全的特性,2FA迅速流行起来。然而,与青霉素处境相似,对 2FA 的广泛依赖导致回报递减,其有效性逐渐降低,不断让众多用户暴露在新的安全漏洞之中。

SIM卡交换攻击

随着 SIM卡交换攻击的兴起,文本2FA出现了第一个裂缝。在这种形式的身份盗窃中,网络犯罪分子会说服移动运营商将受害者的电话号码转移到自己控制的SIM卡上,通过操纵客户服务代表,劫持受害者的电话号码。这样一来,不法分子就可以拦截传入的短信消息,包括2FA的一次性代码,并在未经授权之下访问用户账户、转移资金、肆意消费等。

虽然SIM卡交换在帐户劫持方面表现突出,但也并非轻而易举就可以实现。不法分子不仅要设计复杂的攻击模式,还需要收集目标用户的详细信息,使用社会工程操纵用户的移动服务供应商,从而将电话和短信重新路由到可控设备。更重要的是,不法分子要访问账户仍然需要先知道受害者的密码。

AiTM(中间对手)攻击

对于不法分子而言,SIM卡交换攻击可扩展性不强,往往是事倍功半。收集信息,操纵运营商都需要人力和时间投入,带来的收益相对较低,每天可执行的攻击也数量有限。

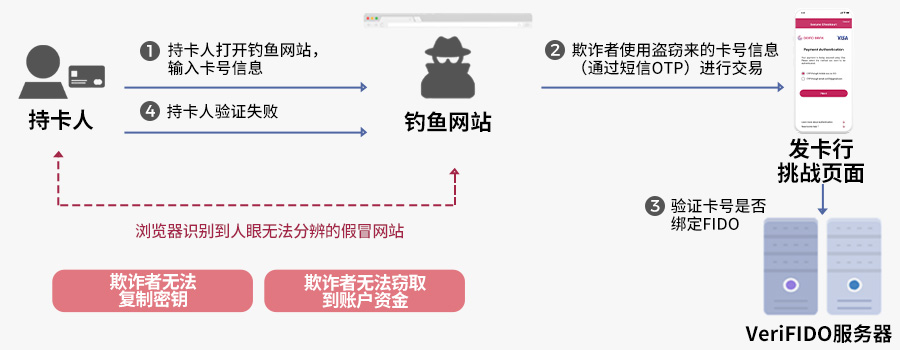

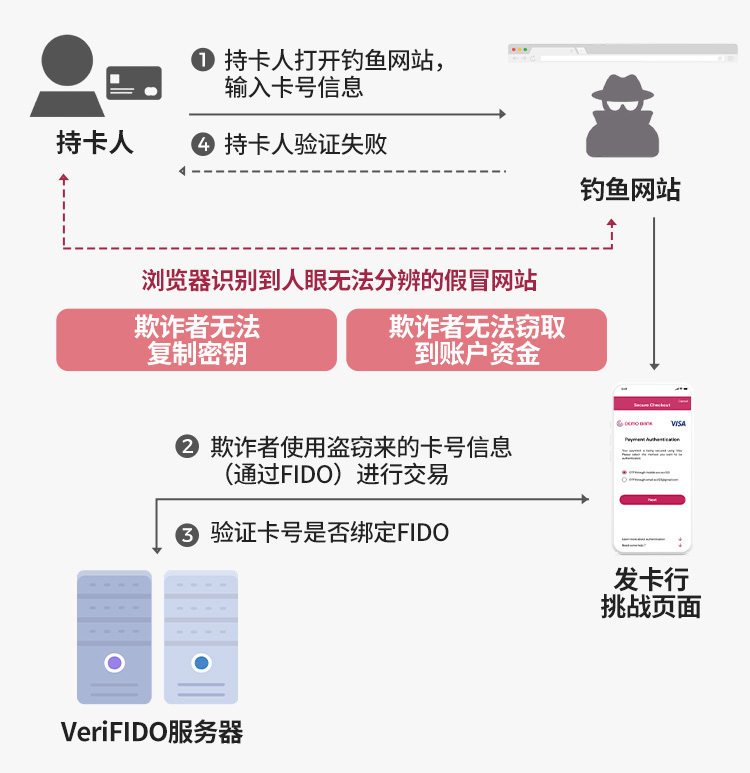

然而,一种新的“耐抗生素细菌”出现了:中间对手(AiTM)攻击,其中包括MITM(中间人)和网络钓鱼技术。这些攻击比SIM卡交换可扩展性更强,效益更高。有了自动化技术加持,不法分子可以发起大规模的AiTM网络钓鱼攻击,同时锁定数千名用户,并绕过传统的多因素认证(MFA)方法,如SMS OTP或基于OOB应用程序的身份验证。

微软调查结果: AiTM攻击瞄准了10,000个组织

2022年,微软发现了一项针对1万多个组织的大规模AiTM网络钓鱼攻击。这种攻击旨在使用 HTTPS 代理技术绕过 MFA,其中攻击者充当中介,拦截控制整个身份验证过程。攻击者的目的是通过未经授权访问Office 365账户来发起商业电子邮件泄露(BEC)攻击,一旦成功,他们就可以利用这些账户进行欺诈交易或窃取敏感商业信息。

首先,不法分子将包含恶意HTML附件的流氓电子邮件发送给受害者,随后,受害者打开邮件,被重定向到伪装成合法Office 365登录页面的钓鱼网站。接下来,这些钓鱼网站就充当代理,从真实的Office 365站点提取内容,并将凭据和MFA令牌实时转发。在这一过程中,不法分子就可以捕获身份验证完成后网站发出的登录凭据和会话 cookie,凭借这些会话cookie绕过 MFA,无需重新进行身份验证即可访问账户。

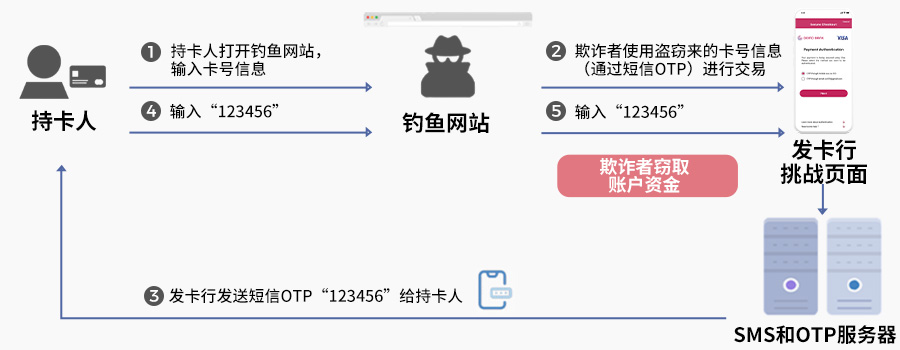

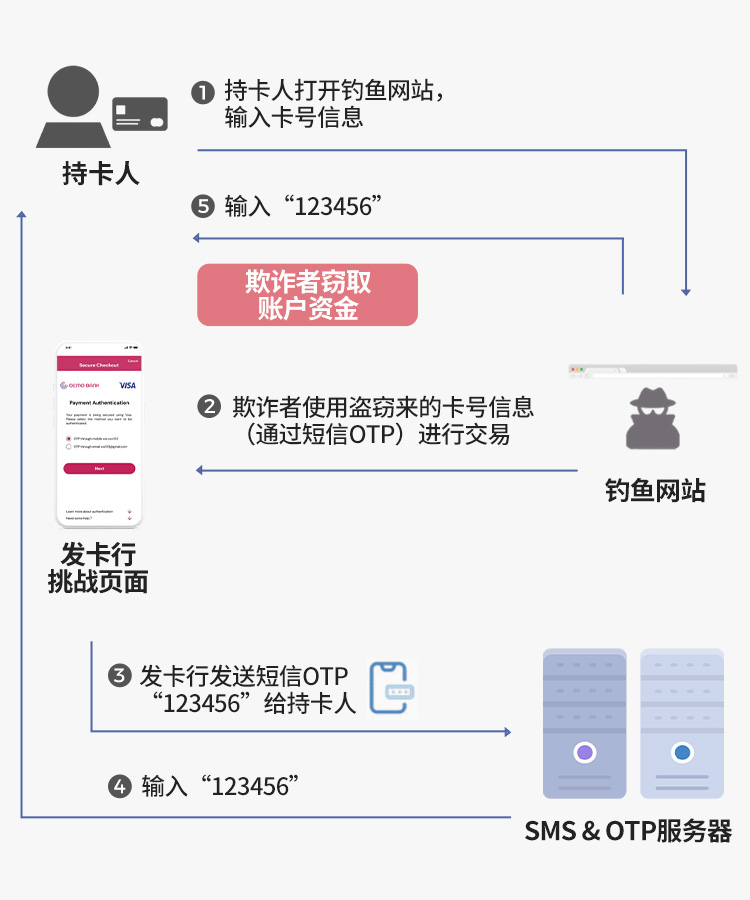

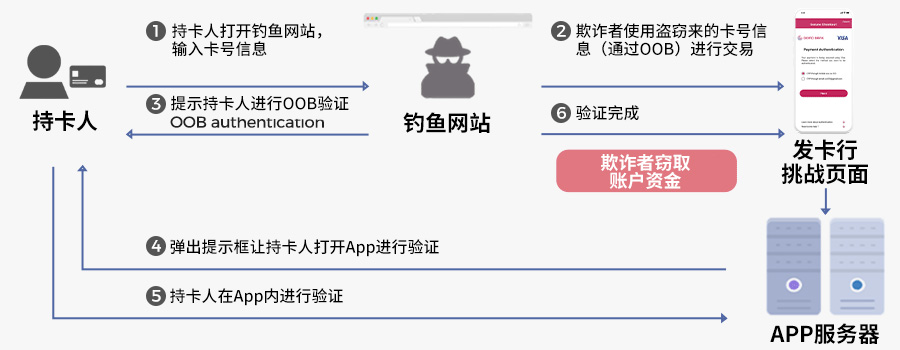

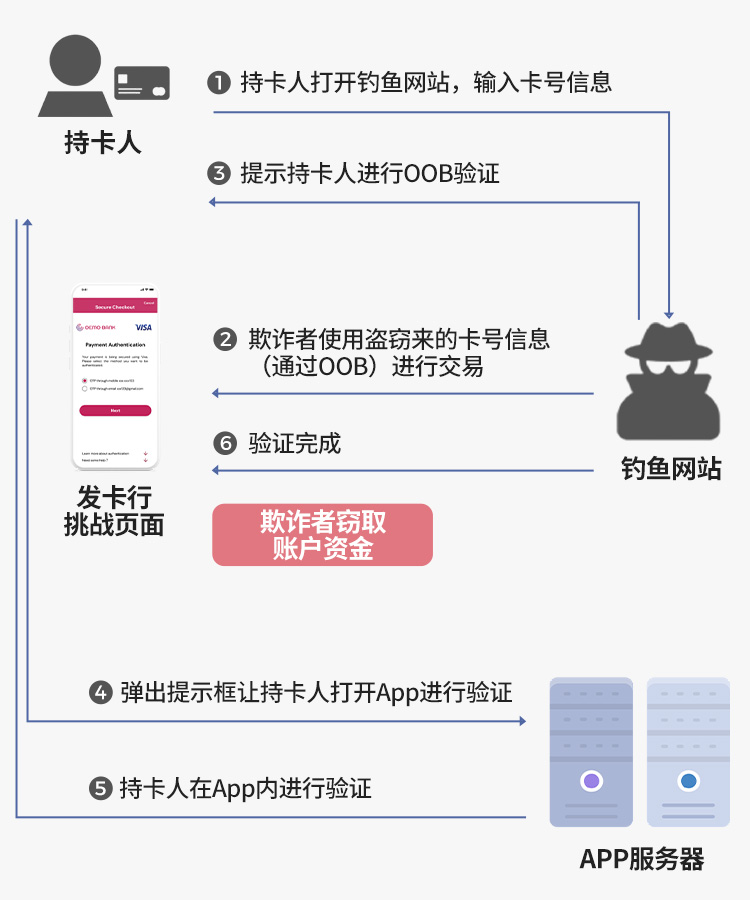

短信OTP和带外(OOB)验证可以阻挡AiTM攻击吗?

OOB 身份验证(推送通知)是无法抵挡网络钓鱼的,因为系统无法验证请求来源,意味着当真实用户进行身份验证时,发起请求的黑客就可获得访问权限。AiTM 网络钓鱼攻击正是利用此漏洞不断发展,使传统的MFA方法几乎失效,其中采用的具体方法如下:

-

会话劫持:即使用户完成了身份验证,发起请求的不法分子也可以绕过MFA进行拦截并获得完全的访问权限,因为系统无法区分合法用户和非法用户。

可扩展特性:与需要大量手动工作的SIM卡交换攻击不同,AiTM攻击可以轻易实现自动化,攻击者可以扩大操作规模,同时锁定数千名用户。像Evilginx2(2018年以来)这样的开源工具包,极大方便了钓鱼攻击的落实,降低了攻击成本。

-

自动攻击向量:不法分子可以再数小时内完成AiTM 钓鱼网站的构建和部署,接着就可以利用自动机器人批量发送网络钓鱼邮件。与SIM卡交换相比,AiTM 攻击能够更快、更省力(无需培训)地在更大范围内开展,完成大规模欺诈任务。

FIDO2:应对AiTM攻击的终极防御机制

FIDO2 (Fast Identity Online 2,线上快速身份验证2) 使用公钥加密技术,确保私钥永远保存在用户本地设备,从而避免了在网络传输敏感信息,消除了市场对传统密码和 OTP 的依赖,是可以抵御众多复杂攻击的强大解决方案,这其中也包括AiTM,因为它具有以下优势:

-

公钥加密:1.即使攻击者拦截会话cookie,他们也不能借此劫持身份验证,因为私钥始终存储在用户设备上。

无可重用的会话:与传统的MFA方法不同,FIDO2使得会话劫持完全失效。由于私钥永远不会离开设备,且每个会话中的端到端加密挑战都是唯一的,攻击者就无法拦截和滥用身份验证数据。

-

本地身份验证:3.FIDO2通过生物识别技术或硬件令牌进行本地身份验证。因为身份验证过程完全发生在用户设备上,所以,即使攻击者试图拦截挑战或响应,他们也无法复制或滥用私钥。

蓝牙连接绑定QR验证:4.如果使用基于二维码的验证,FIDO2就需要设备之间通过蓝牙连接,从而防止攻击者远程访问身份验证过程。

HiTRUST如何帮助客户阻挡AiTM攻击?

作为FIDO联盟的成员,HiTRUST将FIDO2标准集成到自主研发的解决方案中,能够确保身份验证数据不会被重用或拦截,为企业提供强大的免密安全方案,抵挡AiTM攻击。

此外,HiTRUST的专利设备指纹技术可收集超过100个独特数据点来区分合法设备和欺诈设备,确保只有受信任的设备才能进行身份验证,从而进一步提高了验证安全性,抵御AiTM攻击的能力也更加强大。

HiTRUST 在保护在线支付方面已积累了25年丰富经验,成功为众多客户提供了无密码身份验证、3-D 安全交易和资金转账身份验证的无缝集成服务。所以我们有理由相信,采用我们的FIDO方案,企业就可以免受 AiTM 网络钓鱼攻击,在强化安全性的同时,优化用户体验。

心动了吗?快点击下方按钮咨询我们的专家团队吧!